|

|

Universidade Federal do Paraná Departamento de Engenharia Elétrica Mestrado em Telecomunicações |

WIRELESS –

A Norma 802.11b

E

WAP

Aluna: Virgínia Helena Varotto Baroncini

Professor: Eduardo Parente

Disciplina: Comunicação de Dados

Curitiba, 30

de Outubro de 2001

SUMÁRIO:

1 – Introdução

2 – Meios Físicos

2.1 - Infra Vermelho

2.2 - Microondas

2.3 - Rádio

2.3.1 - Direct Sequence Spread Spectrum – DSSS

2.3.2

- Frequency Hopping Spread Spectrum – FHSS

2.4 – MultiPath

3 – A Vantagem Competitiva de Adotar a WLAN

4 – IEEE 802.11 e 802.11b

4.1 - Modos de Operação

4.2 - A camada física do IEEE 802.11

4.2.1 - Melhorias na Camada Física

4.2.2 - Associação, Arquitetura Celulares e Roaming

4.2.3 - Gerenciamento de Energia

4.2.4 - Segurança

5 – Considerações sobre a Escolha de uma WLAN

5.1- Facilidade de Montagem

5.2 - Facilidade de Manuseio

5.3 - Alcance e Throughput

5.4 - Mobilidade

5.5 - Segurança e Garantia

6

– Wireless Aplication Protocol

6.1 - Vista

Geral

6.2 - WAE

6.2.1 - O Modelo WWW

6.2.2 - O Modelo WAE

6.2.3 - URL Naming

6.2.4 - Componentes do WAE

6.2.4.1 - WAE User Agents

6.2.4.2 - Serviços e Formatos WAE

6.2.5 -WML and WMLScript Exchanges

6.3 - WSP

6.3.1- Modelo de Referência

6.3.2 - WSP Features

6.3.2.1 - Funcionalidade Básica

6.3.2.2 - Funcionalidade Estendida

6.4 -

Protocolo WTP

6.4.1 - Características do protocolo

6.4.2 - Classes de Transações

6.4.2.1 - Classe O:

6.4.2.2 - Classe1:

6.4.2.3 - Classe 2:

6.4.3 - Relação com outro Protocolos

6.5 - WTLS

6.5.1 - Geral

6.5.2 - Gestão de Conexões WTLS

6.6 - WDP

6.6.1 - Modelo de Referência

6.6.2 - Descrição Geral do Protocolo WDP.

6.6.2.1 - WDP Management Entity

6.6.2.2 - Processar Erros de Datagramas WDP

6.6.3 - WDP Static

Conformance Clause

6.6.4

- WDP sobre GSM

6.6.4.1 - Perfil GSM SMS

6.6.4.2 - Perfil GSM

USSD

6.6.4.3 - GSM

Circuit-Switched Data (GSM CSD)

6.6.4.4 - Perfil GSM

GPRS

6.6.4.5 - GSM Cell

Broadcast

7 – Segurança em Wireless LANs

7.1 - Redes sem fio versus redes cabeadas

7.2 - Mecanismos de segurança

8 – Gerência de Wireless LANs

8.1 - Tópicos de gerência e configurações de LANs

8.2 - Instalação e manutenção

9 – Conclusão

10 – Bibliografia

11 – Glossário

1 – Introdução:

Uma wireless LAN (rede local sem fio, ou WLAN) é um sistema de transmissão de dados capaz de oferecer acesso em rede independente da localização das estações de trabalho, utilizando ondas de rádio em vez de uma infra-estrutura de cabos. Em um corporação, as WLANs são normalmente implementadas como a ligação final entre a rede cabeada existente e um grupo de computadores, dando a esses usuários acesso a todos os recursos e serviços dentro de um edifício ou campus.

As WLANs deverão se tornar uma importante solução de conectividade em diversos negócios. O mercado wireless está se expandindo rapidamente com a descoberta dos benefícios que a independência de fios pode proporcionar. [1] De acordo com Frost e Sullivian , a empresa norte americana especializada em estudos de mercado, a indústria de WLAN ultrapassou os US$ 300 milhões em 1998 e alcançará US$ 1,6 bilhões em 2005[1].

Hoje em dia, as WLANs têm sido basicamente implementadas em aplicações verticais, como fábricas, armazéns e lojas de varejo. Mas espera-se um significativo crescimento das WLANS em estabelecimentos de saúde, instituições educacionais e escritórios (em especial em salas de conferência, áreas públicas e filiais).

A ampla aceitação das WLANs depende de normalização da indústria para garantir a compatibilidade e confiabilidade do produto entre os vários fabricantes. [1] O IEEE – Institute of Eletrical and Eletronics Engineers ratificou a especificação original 802.11 em 1997 como a norma para LANs sem fio. Essa versão aplica-se a taxas de dados de 1 e 2 Mbits/s e um conjunto de métodos de sinalização e outros métodos de sinalização e outros serviços[1].

O ponto que mais seriamente afetava a demanda de WLAN era o throughput (taxa de rendimento) limitado. As taxas de dados previstas na 802.11 original eram lentas demais para a maioria das exigências, o que atrasou a adoção das WLANs.

Reconhecendo a necessidade premente de suportar taxas mais elevadas, o IEEE recentemente ratificou o padrão 802.11b, também conhecido como 802.11 de “high rate” para transmissão de até 11 Mbits/s. Entidades regulatórias globais e alianças de fornecedores têm endossado esta nova norma, o que promete abrir novos mercados para as WLANs em grandes empresas, pequenos escritórios e residências.

Com o 802.11b, as WLANs poderão alcançar um desempenho e throughput comparavéis aos da Ethernet com fio. [1]Além dos órgãos normativos, as empresas líderes da área uniram-se para formar a WECA – Aliança de Compatibilidade da Ethernet sem Fio ( Wirelless Compatibility Alliance ). A missão da WECA é garantir a interoperacionalidade e compatibilidade entre os fornecedores dos produtos para redes sem fio e promover a tecnologia em empresas, pequenos negócios e ambientes domésticos. Entre os seus membros, estão os fabricantes de semicondutores para WLAN, fornecedores de WLAN e sistemas operacionais e desenvolvedores de software. [1]

2. Meios

Físicos

A transmissão wireless pode ser

efetuada através de três meios físicos: infra-vermelhos, rádio-freqüência e

microondas. Em 1985 o Estados Unidos regularam as bandas de freqüência

industrial, médica e cientifica (ISM). Estas bandas são: 902-928 MHz, 2.4

–2.4853 GHz e 5.725-5.85 GHz e não requerem licenciamento. No entanto as

utilizações têm as suas restrições na banda ISM. Nos Estados Unidos, os

rádio-freqüências (RF) devem implementar a tecnologia de espectro (spread

spectrum), além disso devem emitir o espectro em uma banda. A RF está

limitada a 1 Watt de potência enquanto que os sistemas de microondas são

considerados de baixa potência e devem operar até 500 miliwatts (0.5 Watt).

Na Europa, o ETSI (European

Telecommunications Standards Institute) determinou que: 2.4-2.4835 GHz não

precisa de licença, mas a potência emitida pela antena não pode exceder 100mW.

A banda 902-928 MHz não pode ser usada, pois a banda 890-915 MHz está alocada à

telefonia móvel GSM. A prática, contudo, mostra que adaptadores de LAN a emitir

baixa potência em spread spectrum na banda 902-928MHz não interferem com

o GSM.

2.1 Infra Vermelhos

Os sistemas Infra Vermelhos (IR) são de desenho

fácil e baixo custo sendo a tecnologia usada bastante simples. As freqüências

de sinal usadas são as mesmas usadas nas ligações com fibra óptica. Os sistemas

IR detectam apenas a amplitude do sinal sendo a interferência bastante

reduzida, estes sistemas não são limitados em largura de banda por isso

conseguem obter maiores velocidades na transmissão do que outros sistemas

relativos.

A transmissão IR opera num espectro luminoso e

não requer licenciamento para atuar nem de larguras de banda pré-especificadas

ou restritas sendo de um uso relativamente "livre". Existem duas

maneiras de utilizar um sistema IR.

As transmissões podem ser dirigidas (apontadas

para um ponto). Este método origina uma boa distância de funcionamento e pode

ser usada no exterior. Outra vantagem é a sua melhor largura de banda e o seu

rendimento.

A outra maneira de transmissão IR é difundir

para todas as direções e refletir o sinal em qualquer obstáculo que se

apresente no caminho, este método reduz a cobertura para uma gama de 10–20

metros, mas permite cobrir uma área inteira em vez de um "caminho"

percorrido por um feixe.

Tecnologia IR tornou-se bastante popular

inicialmente devido a sua elevada taxa de entrega de dados e custos

relativamente baixos. A desvantagem do sistema IR deve-se a que o espectro de

transmissão é repartido com outras fontes, como o Sol e as lâmpadas

florescentes. Caso exista suficiente interferência por outras fontes o sistema

IR pode ficar inoperante. De maneira a evitar este efeito, o sistema IR deve

ser implementado tendo em conta possíveis interferências e com uma linha de

visão desobstruída porque o sinal IR não consegue penetrar através de objetos

opacos. O que significa que paredes, divisores, cortinas e até nevoeiro param o

sinal. Um exemplo de aplicação de IR é a tecnologia InfraLAN.

2.2 Microondas

Os sistemas de microondas (MO)

representam uma pequena parte de tecnologia wireless, existindo menos

sistemas implementados que em comparação com outros meios. A largura de banda

usada é muito curta com uma modulação de apenas uma freqüência na maior parte

dos casos na banda dos 5.8 GHz. A maior vantagem de sistemas MO é o elevado

rendimento possível de obter porque não o sistema não tem de atuar sobre

diferentes espectros (spread spectrum), reduzindo assim o processamento

a efetuar sobre a transmissão.

2.3 Rádio

Nos Estados Unidos a rádio-freqüência

(RF) deve utilizar diferentes espectros (spread spectrum), como a

tecnologia wireless terá uma norma sobretudo deste país, torna-se norma

também para o resto do mundo. Esta tecnologia é dividida em dois tipos:

seqüência direta de diferentes espectros (direct sequence spread spectrum

– DSSS) e comutação de freqüência dos diferentes espectros (frequency

hopping spread spectrum - FHSS). Cria-se uma sobrecarga de processamento na

utilização de diferentes espectros (spread spectrum) por isso DSSS e

FHSS possuem uma menor razão na transmissão de dados que utilizando

infra-vermelho ou Micro-ondas.

2.3.1 Direct

Sequence Spread Spectrum – DSSS

Com o DSSS a transmissão do sinal é

efetuada através duma banda permitida (por exemplo 25MHz). Um número binário

escolhido ao acaso é utilizado para modular o sinal transmitido, este número é

denominado por código de spread (spreading code). Os bits dos dados são

codificados num padrão de valores e voltado a ser descodificado para bit no

destino. O número de valores que representam o bit é a razão de spread (spreading

ratio), quanto maior esta razão, mais o sinal é resistente a interferências

externas. Quanto menor a razão maior é a largura de banda disponível para o

utilizador. Por norma a razão de spread (spreading ratio) deve ser

superior a 10, sendo que a maior parte das implementações tem uma razão

inferior a 20 e a norma IEEE 802.11 define uma razão de 11.

Figura 2.1:

Direct-Sequence Spread Spectrum

Tanto o transmissor como o receptor devem

estar sincronizados para o mesmo código de spread (spreading code). Se

forem utilizados códigos de spread (spreading code) ortogonais, podem

assim mais do que uma rede partilhar a mesma banda de RF. Porque o DSSS utiliza

sub-canais o número de redes que operam na mesma banda está limitado pelo

tamanho desses sub-canais.

Produtos que pertencem ao método DSSS

são: RoamAbout da Digital e WaveLan da NCR.

2.3.2 Frequency

Hopping Spread Spectrum – FHSS

A técnica FHSS divide a banda RF em

diversos pequenos sub-canais geralmente de 1 MHz. O sinal então passa de um

sub-canal para outro sub-canal transmitindo pequenas parcelas em cada canal por

um período selecionado de tempo (dwell time) a este efeito chama-se de

seleção de freqüência (Frequency hopping). A seqüência de comutação tem

de estar sincronizada tanto no transmissor como no receptor para que não se

perca informação.

A norma requer que a banda RF seja pelo

menos dividida num mínimo de 75 sub-canais e que o período selecionado de

tempo(dwell time) deve ser inferior a 400 ms. A comutação de freqüências

é menos vulnerável a interferências devido ao fato de que as freqüências estão

constantemente a alterar, o que torna difícil de interceptar o sinal permitindo

um maior grau de segurança. Para neutralizar a comutação de freqüências é

necessário neutralizar toda a largura de banda onde esta opera, por estes

efeitos esta solução é muito atrativa para fins militares ou de acesso reservado

(policia, segurança interna...)

Figura 2.2:

Frequency Hopping Spread Spectrum

Várias redes podem partilhar a mesma

banda usando uma comutação de bandas de seqüência ortogonal, como os sub-canais

são menores que os usados em DSSS, o número de redes pode ser maior recorrendo

a sistemas FHSS. Nos novos produtos Wireless com RF predomina a tecnologia

FHSS, entre as quais estão: Jaguar da WaveAccess, Proxim RangeLAN2 e

BreezeNet Pro da BreezeCom.

Figura 2.3:

Interference reduction in Spread spectrum transmission

2.4 MultiPath

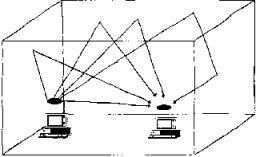

Figura 2.4:

Example of Multipath Fading

A interferência causada por sinais reflectindo

em paredes ou em outras barreiras e chegando ao receptor em diferentes tempos é

chamado de interferência Multipath. Esta interferência afecta sistemas

IR, RF e MO. FHSS soluciona o problema seleccionando diferentes freqüências

(passa para outro sub-canal). Outros sistemas utilizam algoritmos para evitar e

anular esta interferência.

Um problema resultante desta interferência é o

anular a transmissão, negando-a com a mesma cópia da transmissão. Os sistemas

IR não são afectados por este problema de anular a transmissão.

3 - A vantagem Competitiva de adotar a WLAN

O ambiente comercial de hoje caracteriza-se por uma força de trabalho cada vez mais móvel e por organizações mais enxutas. Os funcionários estão equipados com notebooks e passam mais tempo trabalhando em equipes que ultrapassam as fronteiras funcionais, organizacionais e geográficas. Muito da produção desses funcionários ocorre em reuniões bem longe de suas mesas – por isso, precisam ter acesso à rede além de seus desktops pessoais. As WLANs encaixa –se bem nesse ambiente de trabalho, dando aos funcionários móveis a tão necessária liberdade de acesso à rede. Com uma rede sem fio, os empregados podem ter acesso às informações de qualquer ponto da corporação – na sala de conferência, na cafeteria ou em uma filial distante. As WLANs também oferecem vantagens os gerentes de informática, permitindo que projetem, organizem e intensifiquem redes sem se preocupar com a disponibilidade de cabeamento, assim economizando trabalho e dinheiro.

Negócios de qualquer tamanho podem beneficiar–se da implementação de um sistema WLAN, o qual oferece uma poderosa combinação de thoughput da rede cabeada, acesso móvel e flexibilidade de configuração. Os benefícios econômicos podem ser de até 16 mil por usuário – medidos em produtividade, eficiência organizacional, aumento dos ganhos e diminuição dos custos – se comparados com as alternativas tradicionais.

Especificamente, as vantagens das WLAN são:

· Mobilidade que garantindo o acesso às informações em tempo real onde quer que o funcionário se encontre, melhora a produtividade, permitindo tomadas de decisão mais rápidas e eficientes;

· Montagem de redes com menor custo em locais de difícil instalação de cabos, como edifícios antigos e paredes de estrutura sólida;

· Custo de propriedades reduzido – especialmente em ambientes dinâmicos que exigem constantes modificações – graças aos custos mínimos de cabeamento e de instalações por dispositivos e usuário.

As WLANs liberam os usuários da dependência do acesso ao backbone da rede cabeada, garantindo-lhes acesso a qualquer momento e onde quer que estejam. Essa liberdade de deslocamento oferece diversos benefícios para os empregados, em diferentes ambientes, tais como:

· Acesso imediato às informações sobre pacientes internados para médicos e equipe hospitalar;

· Acesso fácil à rede e em tempo real no local de trabalho de consultores e auditores;

· Fácil acesso ao banco de dados para supervisores que movimentam, como gerentes de linha, auditores de armazém ou engenheiros de obras;

· Configuração de rede simplificada com um mínimo envolvimento de MIS (Magnagement Information System) em locais temporários, como feiras ou salas de conferência;

· Acesso mais rápido a informações sobre o cliente para representantes de serviços e varejistas, resultando em melhor serviço e maior satisfação do cliente;

· Acesso independente do local para administradores de rede, permitindo uma fácil solução de problemas e apoio;

· Acesso em tempo real a reuniões de grupos de estudo e links de pesquisa para estudantes.

4 - IEEE 802.11 e 802.11b

Com autoridade em LAN mundialmente reconhecida, o comitê 802 do IEEE estabeleceu as normas que têm guiado a indústria de redes locais nas últimas duas décadas, incluindo a Ethernet 802.3, Token Ring 802.5 e a Fast Ethernet 100Base-T 802.3z.

Em 1997, após sete anos de trabalho, o IEEE publicou o 802.11, a primeira norma de WLANs internacionalmente aceita. Em setembro de 1999, foi ratificada a emenda conhecida como 802.11b “High Rate”, acrescentando duas velocidades mais elevadas: 5,5 e 11 Mbits/s.

Com a WLAN 802.11b, os usuários móveis podem ter os mesmos níveis de desempenho, throuhput e disponibilidade da Ethernet. A tecnologia baseada nas normas permite que os administradores montem redes que combinam mais uma solução LAN para melhor se adequarem às necessidades de seus negócios e do usuário.

Como todas as normas IEEE 802, A 802.11 concentra-se nos dois níveis inferiores do modelo OSI, a camada física e a camada de ligação (figura 4.1). Qualquer aplicação, sistema de operação em rede ou protocolo LAN, inclusive o TCP/IP e o Novel NetWare, funcionará em uma WLAN 802.11 com a mesma facilidade com que funciona na Ethernet.

Figura 4.1 – A norma 802.11 e o modelo OSI.

A arquitetura básica, características e serviços do 802.11b são definidos pela norma 802.11 original. A especificação 802.11b afeta apenas a camada física, acrescentando taxas de dados mais altas e conectividade mais robusta.

4.1 - Modos de Operação:

A norma IEEE 802.11 define dois equipamentos: uma estação sem fio, que é normalmente um PC equipado com uma placa de rede sem fio (NIC) e um ponto de acesso (AP), que atua como um hub entre a rede sem fio e a rede cabeada.

Em geral, um ponto de acesso consiste de um rádio, uma interface com a rede cabeada e um software de ligação. O acesso atua como a estação-base para a rede sem fio, agregando acesso a múltiplas estações sem fio podem ser uma placa de PC 802.11, PCI ou NICs ISA, ou ainda soluções incorporadas para clientes que não sejam PCs (como um aparelho telefônico baseado na 802.11).

A norma IEEE 802.11 define dois modos de operação:

· Modo infra-estrutura;

·

Modo

ad hoc.

No modo infra-estrutura (figura 4.2), a rede sem fio consiste de pelo menos um ponto de acesso conectado à infra-estrutura da rede com fio e um conjunto de estações sem fio. Essa configuração é chamada de Conjunto de Serviço Básico (BSS, do inglês Basic Service Set). Um conjunto de Serviço Ampliado (ESS, do inglês Extended Service Set) compreende dois ou mais BSS formando uma única sub-rede. Como a maioria das WLANs corporativas requer acesso à LAN cabeada para os serviços (servidores de arquivos, impressoras, links de Internet), elas irão operar no modo infra-estrutura.

Figura 4.2 – Modo infra-estrutura

O modo ah hoc (também chamado de modo par a par ou Conjunto de Serviço Básico Independente ou IBSS, do inglês Inpendent Basic Service Set) é simplesmente um conjunto de fio que se comunicam diretamente com outra, sem usar um ponto de acesso ou qualquer conexão com a rede cabeada (figura 4.3). Este modo é útil para instalação rápida e fácil de uma rede sem fio em qualquer lugar onde não exista uma infra-estrutura wireless ou onde esta não seja necessária para os serviços – como num quarto de hotel centro de convenções ou aeroporto, ou onde o acesso à rede cabeada for impossível (como no caso de um consultor na instalação de um cliente).

Figura 4.3 – O modo ad hoc

4.2- A Camada Física do IEEE 802.11

As três camadas físicas originalmente definidas no IEEE 802.11 incluem duas técnicas de rádio de spread spectrum e uma especificação de infravermelho difuso. As normas baseadas em rádio operam numa banda ISM de 2,4 GHz. Essas bandas de freqüência são reconhecidas por agências reguladoras internacionais, como a FCC (EUA), ETSI (Europa) e MKK (Japão) para operações de rádio não licenciadas. Assim, os produtos baseados no IEEE 802.11 não exigem do usuário uma licença ou treinamento especial. As técnicas de spread spectrum, além de satisfazerem às exigências regulatórias, aumentam a confiabilidade, elevam o throughput e permitem que muitos produtos não relacionados compartilhem do espectro sem uma cooperação explícita e com uma interferência mínima.

A norma original 802.11 define as taxas de dados de 1 e 2 Mbit/s via ondas de rádio usando FHSS- Frequency Hopping Spread Spectrum ou DSSS – Direct Sequence Spread Spectrum. Ë importante notar que o FHSS e DSSS são mecanismos de sinais fundamentalmente diferentes e não operam entre si.

Usando –se a técnica FHSS, a banda de 2,4 Ghz é dividida em 75 subcanais de 1MHz. O transmissor e o receptor combinam um padrão de hopping (salto) e os dados são enviados na seqüência dos subcanais. Cada conversação na rede 802.11 ocorre em um padrão diferente de hopping, projetado para minimizar a chance de dois transmissores usarem o mesmo subcanal simultaneamente.

As técnicas FHSS permitem um projeto de rádio relativamente simples, mas se limitam a velocidades não superiores a 2 Mbit/s. essa limitação é uma conseqüência direta das regulamentações FCC, que restringem a amplitude da banda dos subcanais a 1 MHz. Essas regulações forçam os sistemas FHSS a se propagarem por toda a banda de 2,4 MHz, o que significa que têm de saltar freqüentemente, levando a uma grande perda.

Em contraste, a técnica DSSS divide a banda de 2,4 GHz em 14 canais de 22 MHz. Os canais adjacentes sobrepõem-se uns aos outros parcialmente, três dos 14 permanecendo completamente independentes. Os dados são enviados através de um desses canais de 22 MHz sem que saltem para outros canais. Para compensar o ruído em um dado canal, é usada uma técnica chamada “chipping”. Cada bit dos dados é convertido em uma série de padrões de bit redundantes, chamados “chips”. A redundância inerente a cada chip, aliada à propagação do sinal no canal de 22 MHz, permite uma forma de verificação e correção de erro. Mesmo se parte do sinal for perdida, ainda assim pode, em muitos casos ser recuperada, minimizando a necessidade de retransmissões.

4.2.1- Melhorias na Camada

Física

A principal contribuição do acréscimo do 802.11b à norma WLAN foi a padronização do suporte da camada física de duas novas taxas: 5,5 e 11 Mbit/s. Para tanto, o DSSS teve de ser selecionado como a única técnica da camada física para a norma, já que, como se mencionou anteriormente, o salto de freqüência não pode suportar as velocidades mais altas sem que sejam infringidas as regulamentações FCC atuais. O resultado é que os sistemas 802.11b vão interoperar com os sistemas DSSS de 1 e 2 Mbit/s, mas não trabalharão com os sistemas FHSS de 1 e 2 Mbit/s.

4.2.2- Associação,

Arquiteturas Celulares e Roaming

A camada MAC 802.11 é responsável pela forma como o cliente se associa a um ponto de acesso. Quando um cliente 802.11 entra na faixa de um ou mais APs, essa camada escolhe um ponto de acesso com o qual se associar, baseado na potência de sinal e taxas de erros do pacote. Uma vez aceito pelo ponto de acesso, o cliente sintoniza o canal de rádio ao qual o ponto de acesso está ligado. Periodicamente, são pesquisados todos os canais 802.11para sintonizar um outro ponto de acesso com melhores características de desempenho. Fica-se estabelecido que este novo ponto é melhor, o cliente se associa novamente, sintonizando o canal de rádio com o qual o novo ponto de acesso está ligado (figura 4.4).

Figura 4.4 – Roaming do ponto de acesso

A reassociação normalmente ocorre porque a estação sem fio fisicamente afastada do ponto de acesso original, enfraquecendo o sinal. Em outros casos, a reassociação ocorre devido a uma mudança nas características do rádio no edifício, ou devido simplesmente a um intenso tráfego na rede no ponto de acesso original. Neste último caso, a função é conhecida como “equilíbrio de carga”, já que sua função básica é a distribuição eficiente da carga total de WLAN pela estrutura wireless disponível.

Este processo de dinamicamente se associar e reassociar a APs permite ao projetista da rede montar as WLANs com uma cobertura bastante ampla, criando uma série de células 802.11 sobrepostas dentro do edifício ou dentro de um campus. Para ter sucesso, o ideal é que o projetista empregue a “reutilização de canal”, tendo o cuidado de ligar cada ponto de acesso em um canal DSSS que não se sobreponha ao canal usado por um ponto de acesso vizinho (figura 4.5). Como visto anteriormente, enquanto há 14 canais parcialmente sobrepostos especificados no DSSS 802.11, há apenas três canais que de nenhuma forma se sobrepõem e estes são os melhores para o uso da cobertura multicelular. Se dois APs estão na faixa um do outro e ligados aos mesmos canais, ou canais sobrepostos, um pode causar interferência no outro, diminuindo assim a amplitude total da faixa disponível na área de sobreposição.

Figura 4.5 – Roaming ilimitado

4.2.3- Gerenciamento de

Energia:

A norma dá suporte à conservação de energia para aumentar a vida útil das baterias dos dispositivos portáteis. Há dois modos de utilização da energia, chamados de “Advertência Contínua” e “Economia de Energia”. No primeiro, o rádio está sem[pré ligado e despendendo energia, enquanto no último, o rádio fica em stand-by, com o ponto de acesso na fila de espera de dados. O rádio desperta periodicamente a tempo de receber sinais regulares de avisos do ponto de acesso. O rádio desperta periodicamente a tempo de receber sinais regulares de aviso do ponto de acesso. O sinal inclui informações sobre as estações com tráfego à espera e o cliente pode, então despertar mediante notificação do sinal e receber seus dados, voltando em seguida a ficar em stand-by.

4.2.4 – Segurança:

O 802.11 oferece às duas camadas MAC (camada 2 OSI) os mecanismos de controle de acesso e criptografia, com o objetivo de suprir as WLANs com segurança equivalente à das tecnologias com fio.

5 – Considerações sobre a escolha de uma WLAN:

Existem muitas formas para os fornecedores deste produto se diferenciarem dos outros no mercado, as quais afetariam a decisão de compra do cliente. A seguir, vamos detalhar algumas destas áreas.

5.1- Facilidade de Montagem:

Para se montar uma WLAN, deve-se instalar e configurar os APs e placas de PC. A parte mais importante deste trabalho é colocação correta dos APs. A localização do ponto de acesso é que assegura a cobertura e o desempenho exigidos pelo projeto da rede. Há vários procedimentos que ajudam no processo de instalação:

· Pesquisa da área: Para as LANs totalmente sem fio que empregam uma arquitetura celular, a localização apropriada dos APs é melhor determinada fazendo-se uma pesquisa de área: a pessoas que está instalando a WLAN pode alocar os APs e registrar a potência do sinal e qualidade da informação enquanto se movimenta pela área de cobertura pretendida. Apesar de a maioria dos representantes oferecer uma ferramenta para pesquisa de área, estes dispositivos variam, tanto na quantidade e qualidade de informação que oferecem, como também na capacidade de registro e comunicação.

· Energia via Ethernet: Algumas empresas fornecem APs que podem ser energizados no cabo da Ethernet que conecta o ponto de acesso à rede cabeada. Isso é geralmente implementado por um dispositivo, no distribuidor, que recebe a alimentação CA e a conexão de dados do comutador com fio e do qual sai então a alimentação CC via pares não utilizados no cabeamento da rede entre módulo e ponto de acesso. Isto elimina a necessidade de levar um cabo de energia até o ponto de acesso (geralmente localizado na parede ou no teto), tornando a instalação mais rápida e mais barata.

· NIC de uso fácil e ferramentas de configuração do ponto de acesso. Uma vez instalado, tanto os APs quanto o NIC devem ser configurados para o uso. Como com qualquer produto técnico, a qualidade da interface do usuário determina a quantidade de tempo gasto para configurar a rede operação. Além disso, algumas empresas fornecem ferramentas para a configuração mais geral dos pontos de acesso na mesma rede, facilitando bastante a montagem. Afinal, ter vários métodos para chegar ao ponto de acesso é útil para garantir uma montagem simples. Entre as opções de configuração, estão as seguintes: telnet; base WEB; Ethernet, de uma estação sem fio ou via uma porta serial construída no ponto de acesso.

5.2 – Facilidade de Manuseio:

Como a WLAN 802.11 difere da 802.3 e 802.5 apenas nas camadas OSI 1 e 2, é de se esperar que seus produtos tenham pelo menos o mesmo nível de operacionalidade que os produtos da rede cabeada. No mínimo, tais produtos deveriam vir com suporte SNMP 2, de modo que possam ser automaticamente encontrados e operados usando-se as mesmas ferramentas empregadas no equipamento LAN com fio. E deve-se avaliar cuidadosamente o que pode ser controlado via MIB SNMP. Alguns produtos medem e controlam diversas varáveis da Ethernet e de rádio no ponto de acesso, enquanto outros oferecem apenas o MIB Ethernet básico.

Além do SNMP, é importante ser capaz de configurar e testar os APs via uma interface fácil de usar, como o web browser. Por esta razão, alguns fornecedores construíram servidores web em seus APs. Em resumo, a capacidade de operar, configurar e elevar o nível dos APs em grupos simplifica a administração dos WLAN.

5.3

– Alcance e Thoughput:

As WLANs 802.11b se comunicam usando ondas de rádio porque estas penetram em estruturas internas e podem se refletir em torno de obstáculos. O throughput da WLAN depende de vários fatores, como o número de usuários, o alcance microcelular, interferência, a propagação por vias múltiplas, o suporte dos padrões e o tipo de hardware. É claro que qualquer problema que afete o tráfego de dados nas rede cabeada, como lat6encia e estrangulamentos, também afetará a parte sem fio.

Quanto ao alcance, o maior nem sempre é o melhor. Por exemplo se a exigência da rede é de um alto desempenho (5,5 ou 11 Mbit/s) e de uma cobertura completa, um alcance longo a velocidades baixas (1 e 2 Mbit/s) pode dificultar o emprego do padrão de reutilização do canal mantendo –se o elevado desempenho.

5.4 – Mobilidade:

Embora o 802.11b defina como uma estação se associa aos APs, não se estabelece como os APs rastreiam os usuários enquanto caminham – se na camada 2 entre dois APs na mesma sub-rede, ou na camada 3 quando o usuário atravessa o limite entre as sub-redes.

A primeira questão é tratada pelos protocolos inter-AP específicos dos fabricantes, os quais variam quanto ao desempenho. Se o protocolo não for eficiente, os pacotes podem ser perdidos durante o percurso do usuário entre os pontos de acesso.

É provável que o WECA e o IEEE criem normas nesta área.

Figura 5.1 – IP Móvel

A segunda questão é tratada pelos mecanismos de deslocamento da camada 3. O mais popular desses mecanismos é o IP Móvel (figura 5.1), o qual é atualmente conhecido como “RFC 2002”na IETF – Força Tarefa de Engenharia da Internet. O IP Móvel funciona com um ponto de acesso designado como “home agent” (agente doméstico) para cada usuário. Assim que a estação sai da área doméstica e entra em uma nova, o novo ponto de acesso pergunta á estação seu home agent. Uma vez localizado, um pacote de expedição é estabelecido automaticamente entre os dois pontos de acesso, para garantir que o endereço IP do usuário seja preservado e eu o usuário possa receber com clareza os seus dados. Como o IP móvel não está finalizado, os fornecedores podem oferecer seus protocolos usando técnicas semelhantes para garantir que o tráfego de IP siga um usuário através de redes separadas por um roteador (por exemplo, através de múltiplos prédios).

Uma alternativa incompleta, mas útil, para o problema de deslocamento da camada 3 é implementar o DHCP – Dynamic Host Configuration Protocol em toda a rede. O DHCP permite que qualquer usuário que feche ou desligue o seu computador portátil antes de cruzar para uma nova rede e obtenha automaticamente um novo endereço IP ao ligar ou reiniciar seu notebook.

5.5 – Garantia:

A criptigrafia WEP de 40 bits incorporada nas WLANs 802.11b deveria ser suficiente para maioria de seus usos. No entanto, a segurança WLAN deve estar integrada à estratégia de segurança geral da rede. Em particular, um usuário pode implementar uma criptografia da estrutura da rede, como a IPSec, tanto nas partes com e sem fio, eliminando a necessidade de ter a segurança 802.11 in loco. Ou os usuários podem preferir que outros aplicativos codifiquem os seus própiris dados, assim garantindo que todos os dados da rede, como os endereços IP e MAC, sejam criptografados junto com a carga útil dos dados.

5.6 – Custo:

Os custos de hardware incluem o acréscimo de APs à infra estrutura da rede de placas adaptadoras WLAN em todos os dispositivos e computadores. O número de APs depende da área de cobertura, do número de usuários e dos tipos de serviços necessários. A área de cobertura de cada ponto de acesso estende em um raio. As ‘zonas”dos pontos de acesso quase sempre se sobrepõem para garantir uma cobertura total. Fica claro que os custos de hardware dependerão de fatores como a exigência de desempenho, a exigência de cobertura e o alcance do produto nas diferentes taxas de dados.

Além dos custos do equipamento, o cliente deve levar em conta a despesa com a instalação e com a manutenção, incluindo os custos com um produto de baixa qualidade. Produtos simples de instalar, de usar e operar e com um desempenho acima de suas especificações vale um investimento inicial maior. Os aspectos mencionados, como energia via Ethernet, melhor configuração dos APs e as ferramentas de operação diminuem o custo geral da WLAN.

6. Wireless

Aplication Protocol

6.1

Vista Geral

O Wireless Application Protocol (WAP) é

um tópico atual que já foi muito discutido na industria de comunicações móveis

e fora dela. O WAP é um protocolo simples, uma maneira estandardizada para os

telefones móveis falarem com um servidor instalado na rede de telemóveis.

O WAP é um desenvolvimento importante na

indústria wireless, por causa da sua tentativa de desenvolvimento de um

standard aberto para protocolos wireless independentemente do vendedor

ou airlink.

O WAP possui uma arquitetura em camadas

como a mostrada abaixo.

|

Wireless Application Environment (WAE) |

|

Wireless Session Protocol (WSP) |

|

Wireless Transaction Protocol (WTP) |

|

Wireless Transport Layer Security (WTLS) |

|

Wireless Datagram

Protocol (WDP) |

|

Bearers e.g. Data, SMS, USSD |

6.2 WAE

A arquitetura WAE inclui todos os

elementos da arquitetura WAP relacionados com a execução e especificação de

aplicações. A arquitetura WAE foca-se principalmente nos aspectos da

arquitetura do sistema WAP do lado do cliente, mais precisamente, itens

relacionados com user agents. Especificamente, a arquitetura WAE é

definida primariamente em termos de esquemas de networking, formatos de contents,

linguagens de programação e serviços partilhados. As interfaces não fazem parte

do standard e são específicos a uma implementação particular. Assim, pode-se

implementar o WAE numa variedade de maneiras sem comprometer portabilidade e

interoperabilidade, o que é adequado para ser usado com um modelo browser,

semelhante ao usado na WWW. A Internet e a WWW são a inspiração e motivação

atrás de várias partes da especificação WAE, o implica o uso de uma aproximação

semelhante para o WAE.

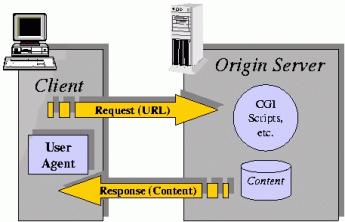

6.2.1 O Modelo WWW

Figura 6.1: Modelo lógico WWW

A WWW fornece um modelo lógico muito

específico e poderoso. As aplicações apresentam os conteúdos aos clientes num

conjunto de formatos standard de dados que são apresentados por agentes (user

agents) do lado do cliente conhecido por Web browsers. Tipicamente,

o user agent envia um request de um ou mais objectos de dados a

um servidor, que responde com os dados requisitados num dos formatos standard

conhecidos pelo user agent (ex:HTML).

Os standards WWW incluem todos os

mecanismos necessários para construir um ambiente para qualquer objetivo:

- Todos os recursos na WWW são denominados

com Uniform Resource Locators (URLs)

- Todos as classes de dados na WWW são

identificadas por um tipo (type), permitindo que o user agent

os distinga e os apresente corretamente. Estes incluem o HTML, a linguagem

de scripting JavaScript e um vasto numero de outro formatos.

- A WWW também define um conjunto de

protocolos de networking para permitir a qualquer browser comunicar

com qualquer servidor. O protocolo mais usado é HTTP.

O modelo e

infra-estrutura da WWW permitiram aos utilizadores alcançarem facilmente um

vasto número de aplicações e informação, e aos autores distribuírem conteúdos e

serviços a uma grande comunidade de clientes, usando vários use agents

(Netscape Navigator, Internet Explorer,...).

6.2.2

O Modelo WAE

O WAE adota um

modelo que segue de perto o modelo WWW. Todo o conteúdo é especificado em

formatos que são parecidos aos formatos da Internet. O conteúdo é transportado

usando protocolos standard no domínio WWW, e um protocolo semelhante ao HTTP,

mas otimizado para domínios wireless. O WAE usa standards WWW sempre que

possível incluindo métodos de authoring e publishing sempre que

possível. A arquitetura WAE permite que todos os conteúdos e serviços sejam

recolhidos de servidores Web standard, usando URLs standard da WWW.

O WAE melhora

alguns dos standards WWW para melhor refletir as características da rede e

dispositivos usados. Extensões WAE são adicionadas para suporte de Serviços

Móveis de Rede tais como Call Control e Messaging. É dedicada uma

atenção particular às restrições de memória e CPU dos terminais móveis. Suporte

para larguras de banda pequenas e altas latência está também incluído.

O WAE assume a

existência de funcionalidades de gateway responsáveis pela codificação

dos dados transferidos de e para o cliente móvel. O objetivo da codificação dos

dados é minimizar o tamanho desses dados enviados por ar, e a energia gasta

para o cliente processar esses dados. A funcionalidade gateway pode ser

adicionada a servidores já existentes ou colocada em gateways dedicados,

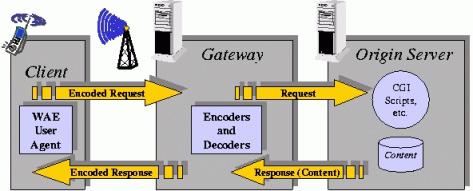

como mostra a figura 64.2:

Figura 6.2: Modelo lógico WAE

Os elementos

principais do modelo WAE incluem:

- WAE user

agents:

Software no dispositivo do cliente que

funcionalidades específicas para o utilizador. Os user agents como

browsers são integrados na arquitetura WAP. Estes interpretam o conteúdo de

rede referenciado por um URL. O WAE inclui user agents para dois tipos

primários de conteúdos: Wireless Markup Language (WML) codificada e Wireless

Markup Language Script (WMLScript).

- Geradores de conteúdos:

Aplicações ou serviços nos servidores originais

que produzem formatos standard de conteúdos em resposta a um request de user

agents no terminal móvel. O WAE não especifica nenhum gerador, mas espera

que exista uma grande variedade a correr nos servidores HTTP usados na WWW

atualmente.

- Codificação de Conteúdos Standard

Um conjunto de codificação de conteúdos bem

definido, permitindo a um user agent WAE navegar convenientemente por

conteúdos da Web. Codificação de conteúdos standard inclui codificação

comprimida para WML, bytecode para WMLScript, formatos standard para

imagens, formato para contentor multi-part e formatos para agendas e

negócios.

- Aplicações para Telefonia Sem Fios.

Uma coleção de extensões específicas para

telefonia para mecanismos de controlo aspectos e chamadas que disponibilize aos

autores Serviços de Rede Móvel avançados.

A arquitetura

WAE resultante serve a um modelo que:

- tira vantagem dos standards, tecnologias

e infra-estruturas desenvolvidas para a Internet),

- implementa vantagens aos clientes (ex.:

a instalação dos serviços tem um custo significativamente menor por

dispositivo devido à independência do WAE em relação ao dispositivo e à

gestão centralizada dos serviços nos servidores de origem),

- disponibiliza Serviços de Rede Móvel

avançados ao utilizador através de serviços de telefonia controlados pelo

operador da rede.

- fornece uma área de trabalho extensa

para a construção de serviços wireless.

Tipicamente, um

utilizador num terminal envia um request de conteúdo. Contudo, nem todo

o conteúdo devolvido ao terminal resulta do request do lado do terminal.

Por exemplo, o WTA inclui mecanismos que permitem aos servidores de origem

entregarem conteúdos gerados ao terminal sem que este o tenha requestado

(figura 6.3):

Figura 6.3: The WAE Push-Based Model

Em alguns

casos, o que é devolvido ao dispositivo vai depender das características desse

dispositivo. As características do user agent são comunicadas ao

servidor através de mecanismos standard de negociação que permitem às

aplicações no servidor determinar as características do terminal móvel. O WAE

define um conjunto de capacidades para o user agent que serão trocadas

usando mecanismos WSP. Estas capacidades incluem características globais como

versão do WML e WMLScript, suporte de virgula flutuante, formatos de imagem, e

por aí adiante.

6.2.3

URL Naming

A arquitetura

WAE depende muito nos URLs da WWW e na semântica HTTP. O WAE assume:

- a existência de uma arquitetura

generalizada para descrição do comportamento de gateways para tipos

diferentes de URLs e

- suporte para coneção com, pelo menos, um

gateway WAP.

O WAE é baseado

na arquitetura usada para os servidores de proxy usados para a WWW. A situação

em que um user agent tem que se conectar através de um servidor de proxy

para alcançar um servidor de origem (i.e. o servidor que contém o conteúdo

desejado) é muito parecido ao caos de um dispositivo móvel a aceder a um

servidor através de um gateway.

A maioria das

conexões entre browser e gateways usa WSP, independentemente do

protocolo do servidor destino. O URL, usado para distinguir o conteúdo

desejado, especifica sempre o protocolo usado pelo servidor destino, sem ter em

conta o protocolo usado pelo browser para conectar a gateway. Em outras

palavras, o URL refere-se apenas ao protocolo do servidor de destino e não tem

peso nos protocolos que serão usados nas conexões intermédias.

Em adição a

executar a conversão de protocolo pela tradução de requests a partir do

WSP para outros protocolos e as respostas para WSP, o gateway também

executa conversão de conteúdo. Isto é análogo às proxies HTML/HTTP disponíveis na Web hoje.

Atualmente,

espera-se apenas que um esquema seja suportado pelos user agent WAE:

- http: O browser comunica com o gateway

usando WSP. Este último faz a conversão para estabelecer a coneção com o

servidor HTTP de origem.

6.2.4

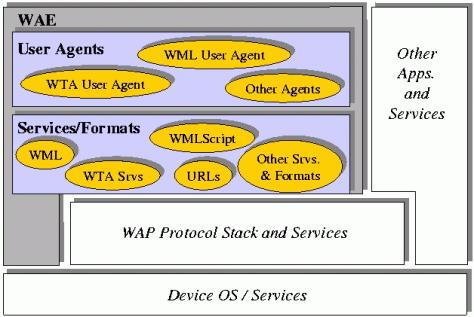

Componentes do WAE

Figura 6.4: WAE Client Components

Como está

ilustrado na figura, o WAE está dividido em duas camadas lógicas:

- User agents, que incluem items como browser, listas

telefónicas, editores de mensagens, etc.

- Serviços e Formatos, que incluem

elementos e formatos comuns acessíveis aos user agents tais como

WML, formatos de imagem, etc.

O WAE separa

serviços de user agents e assume um ambiente com múltiplos user

agents. Esta vista lógica, contudo, não implica ou sugere nenhuma

implementação. Por exemplo, as implementações WAE podem escolher combinar todos

os serviços num único user agent. Outros podem distribuir os serviços

por vários user agents. A estrutura resultante da implementação WAE é

determinada pelas decisões de desenho dos seus implementadores e devem ser

guiadas por restrições e objetivos específicos do ambiente a que foi destinado.

6.2.4.1 WAE User Agents

O user agent

WML é um agente fundamental do WAE. Contudo, o WAE não é limitado a um agente

WML. O WAE permite a integração de user agent específicos para um

domínio com arquiteturas e ambientes variados. Em particular, um user agent

WTA foi especificado como uma extensão à especificação WAE para ambientes de

telefonia móvel.

O WAE não

especifica formalmente quaisquer user agents. As características e

aspectos de um user agent são deixadas a cargo dos implementadores . Em

vez disso, o WAE apenas define serviços e formatos fundamentais que são

necessários para assegurar interoperabilidade entre implementações.

6.2.4.2 Serviços

e Formatos WAE

A camada de

serviços e formatos WAE inclui o amontoado de contribuições técnicas ao esforço

WAE. Eis os serviços WAE e formatos suportados:

q WML

O WML é uma

linguagem de documentos. Em particular, é uma aplicação de uma linguagem de markup

generalizada. O WML partilha uma herança com o HTML e Handheld Device Markup

Language. O WML é especificado como um tipo de documento XML. É otimizado

para especificar apresentações e interação do utilizador em dispositivos de

capacidades limitadas tais como telefones e outros terminais móveis wireless.

O WML foi

desenhado tendo em conta as restrições dos dispositivos a que se destina,

incluindo banda estreita das conexões, mostradores pequenos, memória limitada,

e recursos computacionais limitados. Dada a grande variedade dos terminais para

os quais o WAP se destina, foi tomado muito cuidado na distribuição de

apresentação de responsabilidades entre o autor e a implementação do browser.

O WML possui

uma grande variedade de aspectos:

- Suporte para texto e imagens:

O WML

disponibiliza aos autores os meios para especificar textos e imagens que serão

apresentados aos utilizadores. Tal como com outras linguagens de markup,

o WML requer que o autor especifique a apresentação e termos muito gerais e

confere ao user agent uma grande liberdade para determinar exactamente

como a informação é apresentada.

- Suporte para User Input:

O WML suporta vários elementos para solicitar o

input do utilizador. Os elementos podem ser combinados em uma ou mais cards

(a informação recolhida dos servidores Web é dividida em cards: o

utilizador navega para uma card, vê o conteúdo, pode fazer escolhas, e

depois move-se para outra). Todos os requests para um input do

utilizador são feitos em termos abstratos, dando ao user agent a

liberdade de optimizar o aspecto para um dispositivo particular. O user

agent é livre de escolher como apresentar os controles para dar resposta

aos input requests. Pode, por exemplo, ligar os controles a teclas do

dispositivo, a comandos de voz, etc.

- Navigation

and History Stack:

O WML permite vários mecanismos de navegação

usando URLs. A Navegação inclui hyperlinks estilo HTML, elementos de navegação

entre cards, tal como elementos de história de navegação.

- Suporte Internacional:

O conjunto de caracteres do WML é UNICODE, o que

permite a apresentação da maioria das línguas e dialetos.

- Man-Machine-Interface

Independence

A especificação abstrata do layout e

apresentação permite aos vendedores de terminais e dispositivos controlarem o

MMI dos seus produtos.

- Narrow-band

Optimisation:

O WML possui uma variedade de tecnologias para

otimizar as comunicações em dispositivos de banda estreita. Isto inclui a

possibilidade de especificar cards múltiplas numa transferência na rede

apenas. O WML também inclui outros mecanismos para melhorar o tempo de

resposta, minimizar a necessidade de requests aos servidores de origem,

e as trocas de dados pelo ar. Por exemplo, o WML permite ao autor parametrizar

ou passar variáveis a um contexto subseqüente.

q

WMLScript

O WMLScript é

uma linguagem de scripting leve. Realça as capacidades standard de browsing

do WML com capacidades comportamentais, adiciona inteligência ao cliente,

disponibiliza um mecanismo conveniente para aceder ao dispositivo e aos seus

periféricos, e reduz a necessidade de round-trips ao origin server.

O WMLScript é

baseado num subconjunto da linguagem JavaScript da WWW, mas refinado para

dispositivos narrow-band, integra-se com o WML, e permite a integração

no futuro de serviços e aplicações in-device.

O WMLScript

disponibiliza ao programador de aplicações as capacidades de:

- Verificar a validade do user input

antes de ser enviado ao servidor do conteúdo.

- Aceder a facilidades e periféricos do

dispositivo.

- De interagir com o utilizador sem introduzir round-trips ao servidor de origem.

q URLs

O WAE assume um

conjunto rico de serviços URL que os user agents podem usar. Em particular,

o WAE depende muito em semântica HTTP e HTML URL. Em alguns casos, os

componentes WAE estendem a semântica URL, tal como no WML, onde fragmentos URL

foram estendidos para permitir o link a funções WMLScript.

q WAE Content

Formats

O WAE inclui um

conjunto de formatos pré-definidos para facilitar as trocas de dados. O método

de troca depende dos dados e dos user agents destinatários. Os dois

formatos mais importantes são o WML e WMLScript bytecode. O WAE define

codificações para estes formatos que tornam a transmissão mais eficiente, e

minimizam o esforço computacional necessário.

Em adição, são

definidos outros formatos para tipo de dados incluindo:

- Imagens

- Mensagens Multipart (ver WSP para mais

detalhes).

- Formatos específicos dos user-agents

6.2.5

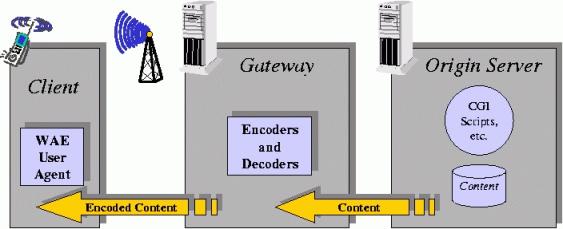

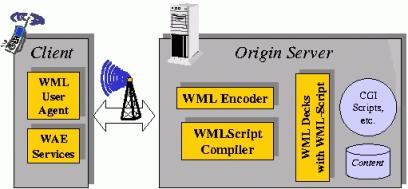

WML and WMLScript Exchanges

A figura

apresenta as diferentes partes da arquitetura lógica assumida por um user

agent WML:

Figura 6.5: WML User Agent logical architecture

Contudo, a

existência de gateway não é obrigatória, tal como está ilustrado na

figura... Em particular, a localização onde a codificação e compilação são

feitas não interessa ao WAE. É concebível que alguns servidores de origem

possuam codificadores WML e compiladores de WMLScript. Pode também ser possível

em certos casos, guardar estaticamente serviços particulares e formatos bytecode

eliminando a necessidade de executar qualquer conversão on-the-fly.

Figura 6.6 WML User Agent logical architecture

(without a gateway)

6.3 WSP

O Wireless Session Protocol é constituído

por uma família de protocolos de nível de sessão para operações remotas entre

um cliente e um proxy ou servidor.

6.3.1

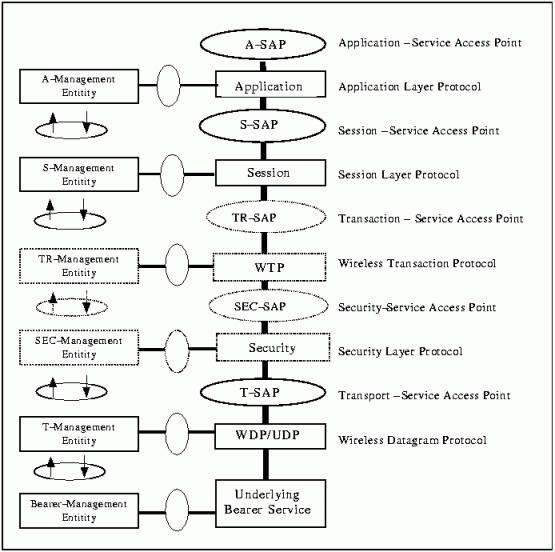

Modelo de Referência

Um modelo da pilha de protocolos WAP está ilustrado na

figura. Os protocolos WAP e as sua funções estão organizados em camadas num

estilo parecido com o modelo OSI.

Figura 6.7:

Modelo de Referência

O WSP está

desenhado para funcionar nos serviços de transação e datagrama. Assume-se que a

Segurança é uma camada opcional acima da camada de transporte. Assume-se que as

entidades de gestão de transação, sessão ou aplicação providenciam o suporte

adicional que é necessário para estabelecer conexões seguras. Este suporte não

é fornecido pelos protocolos WSP diretamente. O próprio WSP não requer uma

camada de segurança; contudo, aplicações que usem WSP podem requere-lo.

6.3.2

WSP Features

O WSP fornece

os meios para troca organizada de conteúdos entre aplicações cliente/servidor.

Especificamente, fornece os meios para:

- Estabelecer uma sessão fiável entre o

cliente e o servidor e acabar a sessão de uma maneira ordeira.

- Acordar num nível comum de

funcionalidade de protocolo usando capacidades de negociação.

- Trocar conteúdos entre cliente e servidor

usando uma codificação compacta:

- Suspender e retomar a sessão.

Os serviços e

protocolos (WSP) definidos atualmente servem bem para aplicações estilo

browser. O WSP define dois protocolos: um fornece serviços de sessão em modo de

conexão sobre um serviço de transação, e outro fornece, serviços sem conexão e

não confirmados sobre um serviço de transporte de datagramas. O serviço não

orientado à conexão é mais apropriado para quando as aplicações não precisam de

passar dados de forma fiável nem de confirmação. Pode ser usado sem mesmo

estabelecer uma sessão.

Em adição a aspectos gerais, o WSP

oferece meios para:

- Fornecer funcionalidade HTTP/1.1:

1.

Métodos request-reply

extensíveis

2.

Objetos

compostos

3.

Negociação de

tipo de conteúdo

- Trocar cabeçalhos de sessão de cliente e

servidor.

- Interromper transações em progresso

- Enviar conteúdos do servidor para o

cliente de uma maneira não sincronizada

- Negociar suporte para transações

assíncronas múltiplas e simultâneas

6.3.2.1 Funcionalidade Básica

O centro do esquema WSP é uma forma

binária do HTTP. Conseqüentemente, os requests enviados as um servidor e

respostas devolvidas ao cliente podem incluir cabeçalhos e dados. Todos os

métodos definidos pelo HTTP/1.1 são suportados.

O WSP permite transferência de dados por

tipo para a camada de aplicação. Os cabeçalho de conteúdo (content headers)HTTP/1.1

são usados para definir tipo de conteúdo, codificação de conjunto de

caracteres, linguagens, etc., de uma maneira extensível. Contudo, codificações

binárias compactas são definidas para que os cabeçalhos well-known

reduzam o overhead do protocolo. O WSP também especifica um formato de

dados compostos compacto, que fornece cabeçalho de conteúdo para cada

componente dentro do objeto de dados compostos. Isto é uma forma binária semanticamente

equivalente ao formato MIME usado pelo HTTP/1.1

O WSP por si

próprio não interpreta a informação no cabeçalho nos requests e

replies. Como parte do processo de criação de sessão, os cabeçalhos request

e reply que se mantêm constantes durante a vida da sessão podem ser

trocados entre utilizadores de serviços no cliente e servidor. Estes podem

incluir tipos de conteúdos aceitáveis, linguagens, capacidades do dispositivo,

e outros parâmetros estáticos. O WSP passará pelos cabeçalhos de sessão do cliente

e servidor tal como por cabeçalhos de request e resposta sem adições ou

remoções.

O ciclo de vida

de uma sessão WSP não está associada ao transporte subjacente. A sessão pode

ser suspensa enquanto está inativa para libertar recursos da rede ou poupar a

bateria. Um protocolo leve de restabelecimento de sessão permite à sessão ser

retomada sem o overhead do estabelecimento total. A sessão pode ser

retomada sobre uma rede portadora diferente.

6.3.2.2 Funcionalidade Estendida

O WSP permite que capacidades estendidas

sejam negociadas entre pares. Isto permite tanto implementações de alta

performance e complexas em características, como implementações pequenas,

básicas e simples.

O WSP disponibiliza um mecanismo opcional

para ligar informação de cabeçalho ao acknowledgement de uma transação.

Isto permite que a aplicação do cliente comunique informação específica acerca

da transação completa de volta ao servidor.

O WSP permite transferências de dados push

e pull. Pull é feito usando o mecanismo request/response

do HTTP/1.1. Por outro lado existem três mecanismos de push:

- Push confirmado dos dados dentro de um contexto de sessão existente.

- Push não confirmado dos dados dentro de um contexto de sessão

existente.

- Push não confirmado dos dados sem existência de conexão.

O mecanismo de push de dados

confirmado permite ao servidor enviar data ao servidor a qualquer hora durante

a sessão. O servidor recebe a confirmação.

O push não confirmado dentro de

uma sessão existente executa uma função semelhante ao push de dados

fiável, mas sem confirmação. Para o terceiro caso (não confirmado sem

existência de sessão), é assumido um contexto default de sessão.

O WSP suporta opcionalmente requests

assíncronos, para que um cliente possa submeter requests múltiplos ao

servidor simultaneamente. Isto melhora a utilização do airtime na medida

em que múltiplos request e replies podem ser aglomerados em menos

mensagens. Isto também melhora a latência uma vez que cada request pode

ser enviado ao cliente à medida que estes fiam disponíveis.

6.4 Protocolo WTP

6.4.1

Características do protocolo

- Três classes de serviços de transação:

Classe 0: Invoke Message não

fiável sem mensagem resultante

Classe 1: Invoke Message fiável

sem mensagem resultante

Classe 2: Invoke Message fiável

com uma mensagem resultante fiável.

- A fiabilidade é atingida através do uso de identificadores únicos

de transação, confirmações, remoção de duplicações e retransmissão.

- Sem fases específicas de estabelecimento ou finalização das

conexões, o que imporia overheads excessivos no link de

comunicação.

- Fiabilidade fim-a-fim opcional: o utilizador WTP confirma cada

mensagem recebida.

- Opcionalmente, a última confirmação da transação pode conter

informação fora de banda relacionada com a transação, por exemplo, medidas

de desempenho.

- Concatenação pode ser aplicada, quando possível, para transmitir

múltiplas Protocol Data Units num único Service Data Unit do

transporte do datagrama.

- Orientação de mensagens. A unidade básica de troca é uma mensagem

completa e não uma corrente de bytes.

- O protocolo disponibiliza mecanismos para minimizar o número de

transações repetidas como resultado de pacotes duplicados.

- Abortamento de transações bloqueadas, incluindo flushing de

dados não enviados tanto no cliente como no servidor. O abortamento pode

ser desencadeado pelo cancelamento de um serviço por parte do utilizador.

- Para mensagens de invocação fiáveis, é relatado tanto o sucesso

como o insucesso. Se uma invocação não puder ser tratada pelo Responder,

uma mensagem de abortamento é enviada ao Iniciador em vez do resultado.

- O protocolo permite transações assíncronas. O Responder devolve o

resultado à medida que os dados se tornam disponíveis.

6.4.2

Classes de Transações

A classe de

transação é escolhida pelo Iniciador e indicada na invoke message

enviada o Responder. As classes de transação não podem ser negociadas.

6.4.2.1 Classe O:

Transações de

classe 0 fornecem serviço de datagrama não fiável. Pode ser usado por

aplicações que requerem um serviço de envio não fiável. A intenção desta classe

é aumentar o serviço de transação com a capacidade para uma aplicação usando

WTP enviar ocasionalmente datagramas dentro do mesmo contexto de uma sessão

existente usando WTP. Não é suposto ser o meio primário de envio de datagramas.

As aplicações que precisem de um serviço de datagrama como meio primário de

envio de dados deve usar WDP.

O comportamento

básico de transações classe 0 é o seguinte: uma Invoke Message é enviada

para o Responder. Este não confirma a recepção da mensagem e o Iniciador não

retransmite. Para o Iniciador, a transação acaba quando a Invoke Message

é enviada. No responder, acaba quando a transação é recebida.

6.4.2.2 Classe1:

As transações

de classe 1 fornecem um serviço de datagrama fiável. Pode ser usado por aplicações

que precisam de um serviço de envio fiável.

O comportamento

básico é o seguinte: Uma invoke message é enviada e confirmada pelo

Responder. O Responder mantém informação de estado durante algum tempo após o

envio da confirmação, para tratar possíveis reenvios da confirmação caso esta

se perca ou o Iniciador retransmita a invoke message. Para o Iniciador,

a transação acaba quando recebe a confirmação.

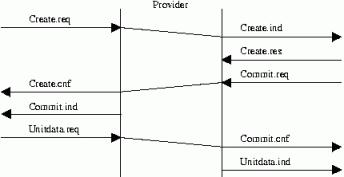

6.4.2.3 Classe 2:

Transações de

classe 2 permitem o serviço básico de invocação/resposta. Uma sessão WSP pode

consistir de várias transações deste tipo.

O comportamento

básico é o seguinte: É enviada uma invoke message ao Responder. O

responder responde com exactamente uma mensagem resultado que confirma

implicitamente a invoke message. Se o Responder demorar mais a responder

à invocação do que o intervalo do seu timer, o responder pode responder com uma

confirmação de "hold on" antes de enviar a mensagem resultado, o que

impede o Iniciador de retransmitir a mensagem. A mensagem resultado é confirmada

pelo Iniciador. O Iniciador mantém informação de estado durante um tempo após

ter enviado a confirmação para o caso do Responder reenviar a mensagem

resultado. Para o Responder, a transação acaba quando recebe a confirmação.

6.4.3

Relação com outro Protocolos:

O quadro seguinte ilustra onde estão

localizados os serviços disponíveis ao utilizador de WTP.

|

WTP User (e.g. WSP) |

|

|

WTP |

Transaction

handling Re-transmissions, duplicate removal,

acknowledgements Concatenation and separation |

|

[WTLS] |

Optionally

compression Optionally encryption Optionally authentication |

|

Datagram Transport (e.g. WDP) |

Port number

addressing Segmentation and re-assembly (if provided) Error detection (if provided) |

|

Bearer Network (e.g. IP, GSM SMS/USSD, IS-136 GUTS) |

Routing Device addressing (IP address, MSISDN) Segmentation and re-assembly (if provided) Error detection (if provided) |

O WTP está

especificado para correr sobre serviço de transporte de datagramas. A unidade

de dados do protocolo WTP está localizada no campo de dados do datagrama. Uma

vez que os datagramas não são fiáveis, é necessário ao WTP executar

retransmissões e enviar confirmações para fornecer um serviço fiável ao

utilizador WTP.

O transporte de

datagramas para o WAP está definido no WDP. O transporte de datagramas deve

encaminhar um datagrama para o utilizador WDP correcto. Normalmente, o

utilizador WDP é identificado por um número único de port. A

responsabilidade do WDP é fornecer serviços de datagrama ao utilizador WDP,

independentemente da capacidade do tipo de rede portadora (bearer).

Felizmente, serviços de datagrama são um mecanismo de transporte comum, e a

maioria das redes portadoras já fornece esse serviço. Por exemplo, para redes

IP, usa-se o UDP para este serviço.

A rede

portadora é responsável pelo encaminhamento de datagramas até ao dispositivo

destino. O endereçamento é diferente consoante o tipo de rede portadora

(endereços IP ou números de telefone). Em adição, algumas redes usam alocação

dinâmica de endereços, e é necessário usar um servidor para encontrar o

endereço actual de um certo dispositivo. Os endereços de rede dentro da pilha

WAP podem incluir o tipo de portadora e o endereço (ex.: ìIP;

123.456.789.123î). A multiplexação de dados de e para múltiplas redes

portadoras com espaços de endereçamento diferentes para a mesma pilha WAP ainda

não foi especificada.

6.5

WTLS

6.5.1

Geral

O WTLS está

desenhado para funcionar sobre protocolos de transporte orientados à conexão

e/ou de transporte de datagramas. A Segurança é uma camada opcional em cima da

camada de transporte. A camada de segurança preserva os interfaces dos serviços

de transporte. Assume-se que as entidades de gestão de sessão ou aplicação

forneçam o suporte adicional necessário para gerir (ex.: iniciar ou terminar)

conexões seguras.

6.5.2

Gestão de Conexões WTLS

A gestão de

conexões WTLS permite ao cliente conectar-se ao servidor e acordar acerca das

opções de protocolo a serem usadas. O estabelecimento de conexões seguras

consiste em vários passos e tanto o cliente como o servidor podem interromper a

negociação quando o desejarem (ex.: se os parâmetros propostos pelo par (peer)

não forem aceitáveis). A negociação pode incluir os parâmetros de segurança

(ex.: algoritmos de criptografia e tamanho das chaves), troca de chaves e

autenticação. Tanto o utilizador do serviço cliente ou servidor podem terminar

a conexão a qualquer momento.

A seqüência

primitiva para estabelecer uma conexão com segurança (full handshake) é

mostrada na figura

Figura 6.8: Full Handshake

A seqüência primitiva para

estabelecimento de uma sessão segura numa maneira otimizada ou abreviada é

mostrada na figura:

Figura 6.9: Abbreviated or Optimised Handshake

6.6 WDP

6.6.1

Modelo de Referência:

O protocolo WDP

opera em cima dos serviços capazes de portar dados suportados por vários tipos

de redes. O WDP oferece um serviço consistente aos protocolos superiores da

pilha WAP e comunica transparentemente sobre um dos serviços portadores

disponíveis.

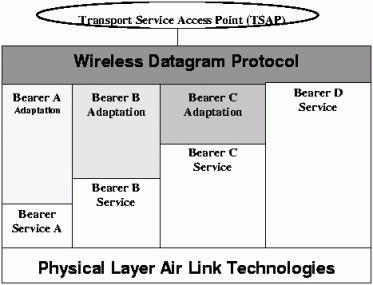

O modelo da arquitetura do protocolo para

o WDP é dado na figura 6.10

Figura 6.10:

Wireless Datagram Protocol Architecture

O WDP oferece

um serviço consistente no Transport Service Access Point ao protocolo de

nível superior do WAP. Esta consistência de serviços permite às aplicações

trabalharem de forma transparente sobre os diferentes serviços portadores (bearer

services) disponíveis. A altura variável de cada um dos serviços portadores

ilustra a diferença nas funções fornecidas pelos portadores e conseqüentemente

a diferença no protocolo WDP necessária para operar sobre esses portadores para

poder manter a mesma oferta de serviço no Ponto de Acesso ao Serviço de

Transporte. Tal é conseguida pela adaptação ao portador.

O WDP pode ser

mapeado para diferentes portadores, com características diferentes. Para

otimizar o protocolo com respeito a utilização de memória e eficiência da

transmissão de radio, o desempenho do protocolo sobre cada portador pode

variar. Contudo, o serviço WDP as primitivas de serviço permanecerão as mesmas,

mantendo uma interface consistente para as camadas superiores.

6.6.2

Descrição Geral do Protocolo WDP.

A camada UDP

opera em cima dos serviços capazes de portar dados suportados pelos vários

tipos de rede. Como um serviço geral de datagrama, o WDP oferece um serviço

consistente à camada superior da pilha WAP que permite comunicações

transparentes sobre um dos serviços portadores disponíveis.

Figura 6.11: General WDP Architecture

O WDP suporta

varias comunicações simultâneas a vindas da camada superior sobre um único

serviço portador. O numero do port identifica a entidade de camada

superior sobre o WDP. Isto pode ser outra camada tal como o WTP ou o WSP, ou

uma aplicação como correio eletrônico. Por re-uso dos elementos dos portadores

subjacentes, o WDP pode ser implementado para suportar portadores múltiplos e

mesmo assim ser otimizado para operação eficiente dentro dos recursos limitados

de um dispositivo móvel.

A figura 6.11

mostra um modelo geral da arquitetura do protocolo WAP e como o WDP se encaixa

nessa arquitetura.

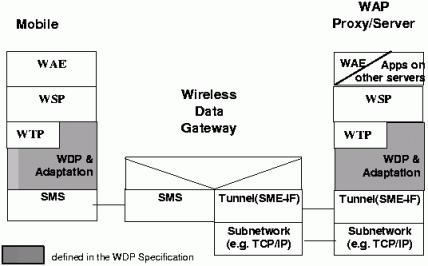

As áreas

sombreadas são as camadas do protocolo em que a especificação WDP é

especificamente aplicável. Do lado do Mobile (móvel) o protocolo WDP

consiste nos elementos WDP comuns mostrados pela camada com nome WDP. A Adaption

Layer é a camada do protocolo WDP que mapeia as funções do protocolo WDP

diretamente a um portador específico. A Adaption Layer é diferente para

cada portador e trata das capacidades e características específicas daquele

serviço do portador. A Bearer Layer (camada portadora) é o serviço

portador tal como o SMS ou o USSD do GSM, ou o IS-136 R-Data, ou CDMA Packet

Data. Na gateway, a Adaption Layer termina e passa os pacotes WDP

para um Servidor/Proxy WAP. Por exemplo, se o portador fosse GSM SMS, o gateway

seria GSM SMSC e suportaria um protocolo específico (o protocolo de Tunneling)

para executar o interface do SMSC com outros servidores. A

"SubNetwork" é uma tecnologia de networking comum que possa

ser usada para conectar dois dispositivos em comunicação. Exemplos são WANs

baseadas em TCP/IP ou X.25, ou LANs a operar TCP/IP sobre Ethernet. O Servidor/Proxy

WAP pode oferecer conteúdos de aplicação ou podem actuar como gateway

entre o protocolo wireless WTP e a Internet wired.

6.6.2.1 WDP Management Entity

Esta entidade é

usada como interface entre a camada WDP e o ambiente do dispositivo.

Fornece

informação à camada WDP acerca de mudanças no ambiente dos dispositivos, os

quais podem ter impacto na operação correta do WDP.

O protocolo WDP

é desenhado à volta do pressuposto que o ambiente de operação é capaz de

transmitir e receber dados. O WDP assume que o dispositivo móvel se encontra

dentro das circunstancias seguintes:

- Encontra-se dentro da área de cobertura do serviço portador que

está a ser invocado.

- Possui carga suficiente e está ligado

- Possui recursos suficientes (processamento e memória) disponíveis

para o WDP

- O protocolo WDP está corretamente configurado

- O utilizador quer receber/transmitir dados.

A Entidade de

Gestão WDP monitorizaria os estado dos serviços/capacidades acima descritos e

notificaria a camada WDP se algum dos serviços não estivesse disponível. Como

exemplo pode ser o deslocamento do móvel para uma zona não coberta pelo serviço

portador.

Uma vez que o

WDP Management Entity tem que interagir com vários componentes de um

dispositivo que são específicos a cada fabricante, o desenho e implementação

desta entidade de gestão são considerados fora do âmbito da especificação WDP,

e é um assunto relacionado com a implementação.

6.6.2.2 Processar Erros de Datagramas WDP

O processamento

de erros pode acontecer quando datagramas WDP são enviados de um WDP provider

para outro. Por exemplo, um gateway para dados wireless pode não

conseguir enviar o datagrama para o gateway WAP, ou não está nenhuma

aplicação a escutar o port de destino, ou receptor pode não ter espaço

suficiente para receber uma mensagem extensa.

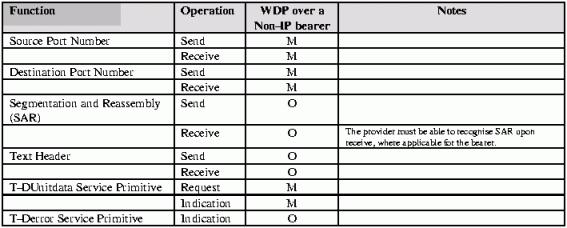

6.6.3 WDP Static

Conformance Clause

Esta static

conformance clause define o conjunto mínimo de aspectos do WDP que podem

ser implementados para assegurar que implementações de múltiplos vendedores

podem interoperar.

O protocolo WDP

opera sobre vários serviços portadores. Cada um destes, para o qual o WDP é

especificado suporta serviço de datagrama. É este serviço de datagrama que o

WDP usa para suportar as primitivas abstratas de serviços definidas nesta

especificação. Para serviços de portador suportando IP, o protocolo WDP tem que

ser UDP. Para serviço que não suportem IP, o protocolo WDP definido nesta

especificação tem que ser usado. Na tabela seguinte, estão listadas

características Opcionais (O) e mandatárias (M) do WDP quando opera sobre um

portador que não suporta IP:

Figura 6.12: WDP Static Conformance Cause for non-IP

bearer operation

6.6.4

WDP sobre GSM

6.6.4.1 Perfil GSM SMS

A figura 6.13 ilustra o perfil do

protocolo para a camada WDP quando a operar sobre o serviço portador SMS.

Figura 6.13: WDP

over GSM SMS

A figura 6.14

ilustra o perfil do protocolo para a camada WTP quando a operar sobre o serviço

portador USSD

Figura 6.14: WDP over GSM USSD

6.6.4.2 Perfil GSM USSD

O USSD Dialogue

Control Protocol (UDCP) é responsável pela gestão do diálogo half-duplex

USSD e fornece à camada superior o endereço do Proxy/Servidor WAP.

6.6.4.3 GSM

Circuit-Switched Data (GSM CSD)

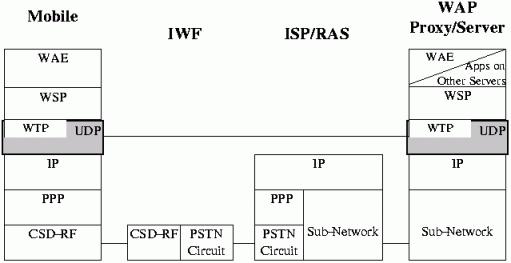

A figura 6.15

ilustra o perfil de protocolo para a camada WDP quando a operar sobre uma

conexão tipo comutação de circuitos de dados. O IWF fornece serviços CSD não

transparentes e não está presente em chamadas de dados de circuitos

transparentes. O Remote Access Server (RAS) ou o Internet Service

Provider (ISP) fornece conectividade à rede Internet para que o disp. Móvel

e o proxy server WAP possam comunicar. O Proxy/Servidor WAP pode

terminar o WAE ou servir de proxy para outras aplicações na Internet.

Figura 6.15: WDP

over GSM Circuit-Switched Data Channel

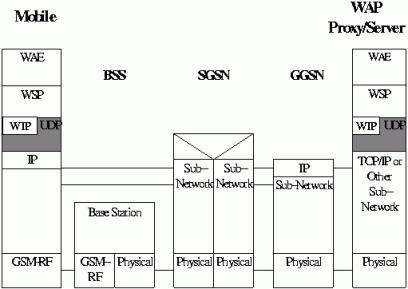

6.6.4.4 Perfil GSM GPRS

A figura 6.16 ilustra o perfil de protocolo para a camada

WDP quando a operar sobre o serviço portador GPRS. O GPRS suporta IP para o

disp. móvel, portanto, UDP/IP fornece serviços de datagrama.

Figura 6.16: WDP over GSM GPRS

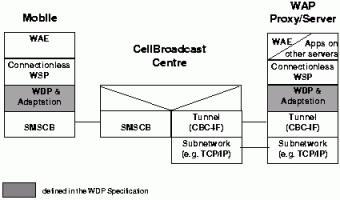

4.6.4.5 GSM Cell Broadcast

A figura 6.17 ilustra o perfil de

protocolo para a camada WDP quando a operar sobre o serviço portador GSM Cell

Broadcast.

Figura 6.17: WDP

over GSM Cell Broadcast

7- Segurança em Wireless LANs

7.1-

Redes sem fio versus redes cabeadas

Na medida em que as WLANs se tornam cada vez mais populares, suas vantagens levam as corporações a desejarem integrar suas redes cabeadas a redes wireless. Contudo, administradores de rede são relutantes à utilização de redes wireless a menos que estas redes possam prover o mesmo tipo de segurança, administração e escalabilidade oferecidas pelas redes cabeadas.

Como uma LAN wireless transmite os dados pelo ar, torna-se mais vulnerável a escutas, usuários mascarados, destruição intencional dos dados. Enquanto em uma rede convencional, os cabos estão depositados usualmente dentro de edifícios com limitado acesso de funcionários e relativa segurança, o que minimiza o acesso físico à rede, a WLAN não dispõe de mecanismos físicos para a prevenção destes ataques. Implantar uma rede wireless significa o equivalente a colocar pontos fixos da rede em todo a área do edifício, inclusive do lado de fora dele, no estacionamento, por exemplo.

Estas preocupações são os primeiros pensamentos do administrador de redes ao cogitar a utilização de redes wireless. Contudo, as WLANs tem suas raízes em tecnologias militares, onde a segurança tinha a mais alta prioridade. Seus mecanismos de proteção são muito sofisticados. De fato, é extremamente difícil a um receptor não autorizado ouvir um tráfego WLAN.

As redes wireless incluem um conjunto adicional de medidas e elementos de segurança não disponíveis em redes cabeadas, levando aos especialistas a concluir que as WLANs são muito mais seguras que suas contrapartes fixas.

Estranhamente, as preocupações dos administradores acerca das WLAN são completamente infundadas, e estes administradores não aplicam as mesmas preocupações as suas redes fixas, muito mais vulneráveis aos mesmos ataques que as redes WLANs.

As preocupações de acesso ao meio de transmissão, evidentes no caso das redes sem fio, não são levadas em conta no caso de redes cabeadas. A segurança dos cabos é tomada como certa, e pouca preocupação é dispensada em protegê-los. Na verdade, conforme a tecnologia empregada, sua emissão eletromagnética é tal que o acesso físico direto ao cabo nem mesmo é necessário. Apenas a proximidade ao cabo já é o suficiente para um espião competente. E as vastas quantidades de cabos em uma rede convencional provêm uma grande quantidade de pontos para acesso não autorizado, provando ser a segurança física uma tarefa muito mais complicada nas redes convencionais.

As vulnerabilidades de qualquer rede incluem: ameaças à segurança física da rede, acesso não autorizado ou escutas, ataques realizados por usuários internos a rede (autorizados), etc.

As redes wireless apenas se diferenciam pelas camadas inferiores da acesso (física e enlace), todos os demais serviços e conseqüentes vulnerabilidades permanecem.

Administradores de rede, independentemente de possuírem ou não segmentos wireless em suas redes, devem possuir os produtos de segurança apropriados para seus ambientes, o nível de segurança apropriado a cada usuário, e um processo contínuo de auditoria das políticas e procedimentos de segurança.

Com relação aos problemas específicos das camadas inferiores, as tecnologias específicas das WLANs, como a já discutida tecnologia de espectro difuso provêm segurança contra escutas indesejadas. Ambas as tecnologias discutidas, Direct-Sequence e Frequency Hopping apresentam grandes dificuldades para usuários não autorizados.